DHCP Snooping merupakan sebuah feature untuk prevent DHCP server palsu, dengan cara melakukan snooping (inspeksi) setiap DHCP messages.

DHCP Snooping Concept

Meskipun DHCP merupakan layer 3 service, tapi DHCP Snooping bekerja di layer 2 LAN switches, dikarenakan switch tersebut menjadi perantara antara DHCP server, DHCP client, dan DHCP relays.

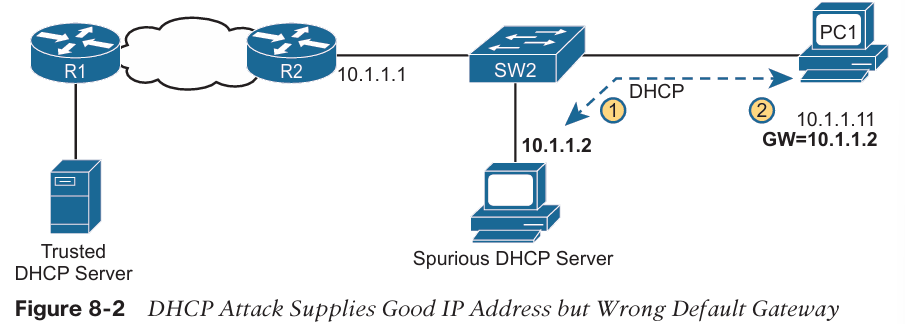

Berikut contoh scenario jika tanpa menggunakan DHCP Snooping.

Dari scenario tersebut, DHCP server palsu dapat menjadi man in the middle, sehingga semua traffic harus melewati attacker.

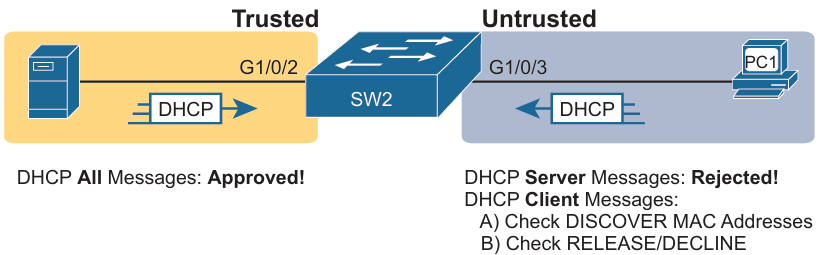

DHCP Snooping defeats such attack dengan cara membuat tiap-tiap port menjadi trusted atau untrusted.

Dengan scenario di atas, jika port yang mengarah ke endpoint terkonfigurasi menjadi untrusted, maka attacker tidak dapat mengirimkan DHCP OFFER dan DHCP ACK.

Berikut adalah ilustrasi jika menggunakan DHCP Snooping.

Berikut rules summary dari DHCP Snooping:

- Examine semua incoming DHCP message

- If normally sent by servers, discard the message.

- If normally sent by clients, filter seperti berikut:

- Jika DISCOVERY dan REQUEST message, maka check apakah MAC address nya konsisten antara yang di Ethernet frame dengan yang di DHCP message.

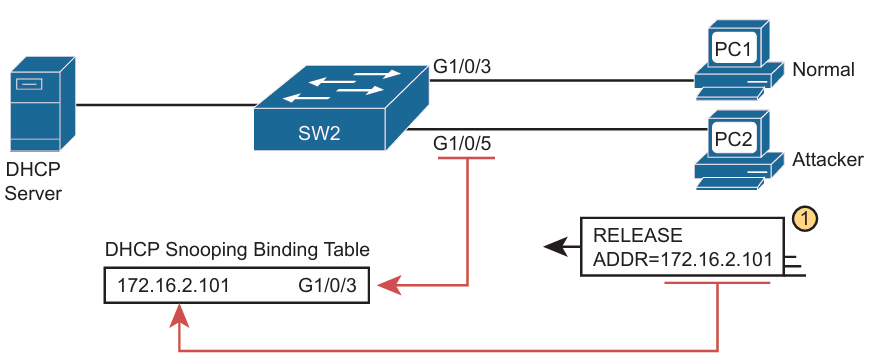

- Jika RELEASE atau DECLINE message, maka cek apakah incoming interface dan IP address nya sesuai dengan DHCP Snooping binding table.

- Jika messagenya sesuai dan tidak terfilter maka build new entry di DHCP Snooping binding table.

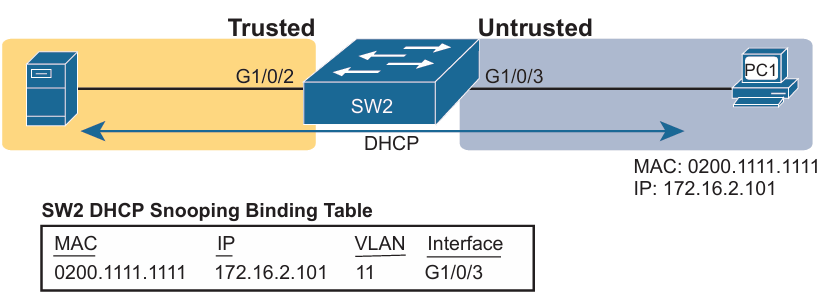

Berikut adalah contoh scenario dimana attacker menggunakan spoofing chaddr (client hardware address) field di DHCP message.

Dari contoh di atas, attacker menggunakan chaddr yang berbeda dengan MAC address Ethernet, sehingga message akan di discard oleh SW2.

Setiap DHCP scenario yang berhasil, switch akan membuat table yang akan digunakan sebagai reference seperti untuk DHCP Release dan Dynamic ARP Inspection.

Di bawah adalah scenario jika attacker mencoba mengirimkan DHCP Release message ke server, namun message tersebut akan didiscrad oleh switch, dikarenakan tidak sesuai dengan DHCP Snooping Binding Table.

DHCP Snooping Configuration

Berikut adalah poin-poin yang diperlukan untuk menggunakan fitur DHCP Snooping:

- Mengaktifkan fitur DHCP Snooping di global configuration mode.

- List VLAN yang akan menggunakan DHCP Snooping di global configuration mode.

- Spesifikasikan port yang akan menjadi trusted port.

- Jika switch bukan menjadi DHCP Relay agent, maka harus mendisable information option 82.

Berikut konfigurasi untuk konfigurasi DHCP Snooping

ip dhcp snooping

ip dhcp snooping vlan 11

no ip dhcp snooping information option

!

interface GigabitEthernet1/0/2

ip dhcp snooping trustUntuk melihat status dari DHCP Snooping dan informasi lainnya, dapat menggunakan command seperti di bawah

SW2# show ip dhcp snooping

Switch DHCP snooping is enabled

Switch DHCP gleaning is disabled

DHCP snooping is configured on following VLANs:

11

DHCP snooping is operational on following VLANs:

11

Smartlog is configured on following VLANs:

none

Smartlog is operational on following VLANs:

none

DHCP snooping is configured on the following L3 Interfaces:

Insertion of option 82 is disabled

circuit-id default format: vlan-mod-port

remote-id: bcc4.938b.a180 (MAC)

Option 82 on untrusted port is not allowed

Verification of hwaddr field is enabled

Verification of giaddr field is enabled

DHCP snooping trust/rate is configured on the following Interfaces:

Interface Trusted Allow option Rate limit (pps)----------------------- ------- ------------ ---------------

GigabitEthernet1/0/2 yes yes unlimited

Custom circuit-ids:Limiting DHCP Message Rates (Optional)

Dengan melimit DHCP Message rates, maka attacker tidak dapat melakukan denial of service attack. Dikarenakan switch menggunakan CPU untuk melakukan fitur DHCP Snooping.

Dengan menggunakan rate-limit maka port switching akan berada dalam state err-disabled jika melebihi dari rate yang sudah disetting.

Ketika port switch berada di state err-disabled, maka dapat dikonfigurasi auto recover, sehingga tidak diperlukan konfigurasi manual untuk melakukan shutdown dan no shutdown port switch.

Berikut konfigurasi DHCP Message rate limit dan err-disabled recovery

errdisable recovery cause dhcp-rate-limit

errdisable recovery interval 30 #per second

!

interface GigabitEthernet1/0/2

ip dhcp snooping limit rate 10 #per second

!

interface GigabitEthernet1/0/3

ip dhcp snooping limit rate 2 #per second

Leave a comment