Dynamic ARP Inspection Concepts

Core fitur dari DAI adalah melakukan komparasi antara ARP message dengan dua source data, yaitu dengan DHCP Snooping binding table dan juga dengan ARP ACLs. Sehingga jika ada ARP message yang tidak sesuai dengan keduanya, makan switch akan discards the ARP message.

Gratuitous ARP as an Attack Vector

Dalam kondisi yang normal, sebuah device dapat mengirimkan Gratuitous ARP ke semua host di dalam satu subnet yang sama, untuk menginformasikan MAC address yang dimilikinya. Sebenarnya hal ini merupakan hal yang wajar dan juga sudah diimplementasikan dalam fitur HSRP.

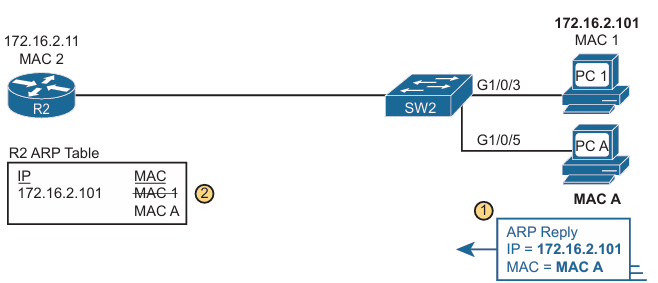

Namun attacker dapat memanfaatkan gratuitous ARP sehingga membuat host change their ARP tables, seperti contoh di bawah.

Dari contoh di atas, yang seharusnya IP 172.16.2.101 memiliki MAC address MAC1 namun, attacker (PC A) mengirimkan ARP gratuitous ke R2 dengan memberikan informasi bahwa IP 172.16.2.101 memiliki MAC address MAC A. Sehingga PC A akan menjadi man in the middle.

Dynamic ARP Inspection Logic

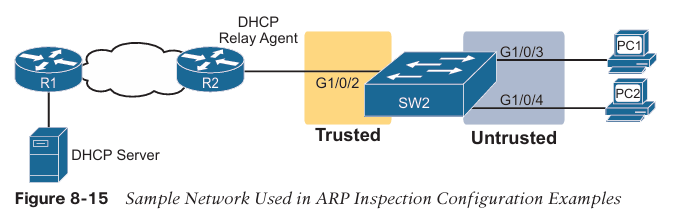

DAI bekerja seperti dengan DHCP Snooping, dengan membuat trusted atau untrusted port. Jika client menggunakan DHCP maka DAI akan melakukan banding dengan DHCP Snooping binding table, namun jika client menggunakan static IP Address, maka DAI menggunakan ARP ACLs.

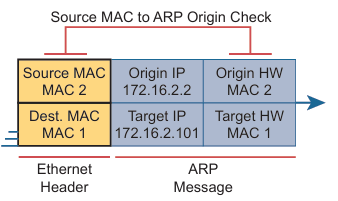

DAI juga bisa perform optional check, seperti mengecek Ethernet header source MAC address harus sama dengn ARP MAC address, seperti di bawah.

DAI dapat melakukan comparisions dan melakukan discard the message, degan kriteria:

- Message dengan Ethernet header source MAC address tidak sama dengan ARP origin hardware address.

- ARP reply message dengan Ethernet header destination MAC address tdak sesuai dengan ARP target hardware address.

- Message dengan unexpected IP address di dua ARP IP address fields.

Seperti dengan DHCP Snooping, DAI menggujnakan switch CPU, sehingga rentan dengan DoS attacks, untuk mengatasinya dapat dengan menggunakan rate limiting ARP message di port.

Dynamic ARP Inspection Configuration

Contoh konfigurasi untuk penggunaan Dynamic ARP Inspection, seperti di bawah:

ip arp inspection vlan 11

!

interface GigabitEthernet1/0/2

ip arp inspection trustBerikut contoh penggunaan DAI dengan DHCP Snooping.

ip arp inspection vlan 11

ip dhcp snooping

ip dhcp snooping vlan 11

no ip dhcp snooping information option

!

interface GigabitEthernet1/0/2

ip dhcp snooping trust

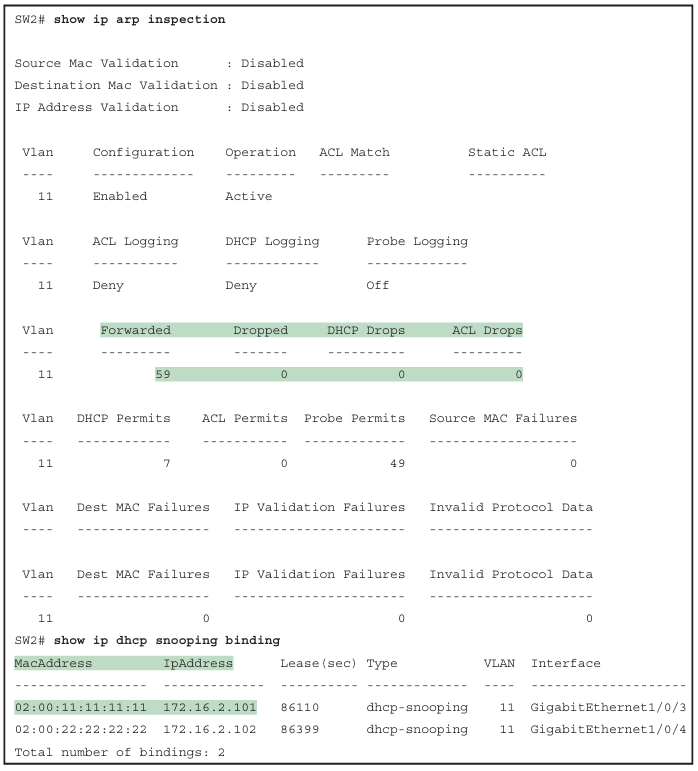

ip arp inspection trustCommand show ip arp inspection akan memberikan informasi megenai konfigurasi DAI.

Berikut contoh jika ada attacker yang mengirim ARP yang tidak sesuai.

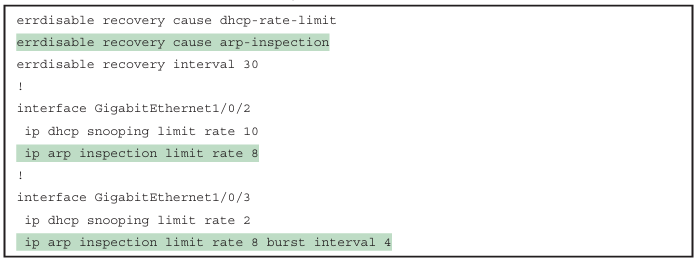

Limiting DAI Message Rates

DAI rate limit dapat dikonfigurasi dengan burst time, berbeda dengan DHCP Snooping yang tidak dapat dikonfigurasi timenya. Berikut contoh konfigurasi limit DAI message rate dengan errdisable recovery.

Command show ip arp inspection interfaces juga akan memberikan summary rate limit dan port trust state.

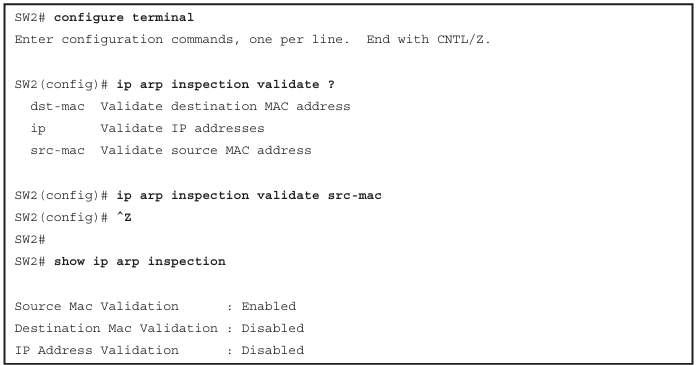

Configuring Optional DAI Message Check

Jika ingin menggunakan pengecekan tambahan seperti point di ARP Inspection Logic, maka dapat menggunakan konfigurasi seperti di bawah.

Leave a comment